- Chiến dịch tấn công APT: Nhóm tấn công mạng Việt Nam tấn công các tổ chức tại châu Âu và châu Á bằng mã độc PXA Stealer.

- Cảnh báo: Lỗ hổng nghiêm trọng trên tường lửa PAN-OS bị khai thác trong thực tế.

Chiến dịch tấn công APT: Nhóm tấn công mạng Việt Nam tấn công các tổ chức tại châu Âu và châu Á bằng mã độc PXA Stealer

Các chuyên gia bảo mật vừa phát hiện một nhóm tấn công mạng có nguồn gốc từ Việt Nam, đang thực hiện chiến dịch đánh cắp thông tin từ các tổ chức chính phủ và giáo dục tại châu Âu, châu Á, nhóm này sử dụng một mã độc mới được viết bằng Python có tên PXA Stealer.

Chiến dịch này tập trung vào việc thu thập các dữ liệu nhạy cảm, bao gồm thông tin xác thực của tài khoản trực tuyến, ứng dụng VPN/FTP, thông tin tài chính, cookie trình duyệt và dữ liệu từ các phần mềm chơi game. Theo ghi nhận, mã độc PXA Stealer có khả năng giải mã mật khẩu chính của trình duyệt và sử dụng mật khẩu này để đánh cắp thông tin đăng nhập được lưu trữ.

Dấu hiệu kết nối từ Việt Nam được xác định thông qua một số chú thích viết bằng tiếng Việt trong mã nguồn và một tài khoản Telegram có tên "Lone None". Đáng chú ý, tài khoản này sử dụng ảnh đại diện là logo của Bộ Công an Việt Nam.

Trong quá trình điều tra, các chuyên gia bảo mật phát hiện nhóm đối tượng này có hoạt động buôn bán thông tin tài khoản Facebook, Zalo và SIM điện thoại trên kênh Telegram “Mua Bán Scan MINI.” Kênh này trước đó đã được xác định thuộc sở hữu của nhóm CoralRaider. Không chỉ vậy, tài khoản Lone None còn tham gia vào một nhóm Telegram khác của CoralRaider với tên gọi “Cú Black Ads - Dropship.” Tuy nhiên, mối liên hệ chính thức giữa hai nhóm này hiện vẫn chưa được xác nhận.

Công cụ và phương pháp tấn công

Nhóm tấn công này sử dụng các công cụ tự động để quản lý tài khoản, bao gồm: Công cụ tạo tài khoản Hotmail hàng loạt, công cụ thu thập email, công cụ chỉnh sửa cookie Hotmail hàng loạt. Các công cụ này thường được cung cấp kèm mã nguồn, cho phép người dùng tuỳ chỉnh theo ý muốn. Bên cạnh đó, chúng còn được quảng bá trên các trang như aehack[.]com và hướng dẫn sử dụng được chia sẻ qua YouTube.

Chiến dịch tấn công sử dụng các email phishing có chứa file đính kèm định dạng ZIP, bên trong bao gồm:

• Một loader viết bằng Rust.

• Một thư mục ẩn chứa các script batch cho Windows.

• Một file PDF ngụy trang.

Khi file ZIP được mở, các script batch sẽ kích hoạt file PDF ngụy trang (một mẫu đơn xin việc Glassdoor) đồng thời thực thi các lệnh PowerShell để: Tải về và chạy payload nhằm vô hiệu hóa phần mềm diệt virus trên thiết bị và triển khai mã độc PXA Stealer.

Điểm đáng chú ý của PXA Stealer

Mã độc này đặc biệt tập trung vào việc đánh cắp cookie Facebook, sử dụng chúng để xâm nhập tài khoản và khai thác Facebook Ads Manager cùng Graph API để thu thập thêm thông tin liên quan đến tài khoản và các hoạt động quảng cáo. Việc nhắm mục tiêu vào tài khoản quảng cáo Facebook và các doanh nghiệp là một đặc điểm phổ biến trong các nhóm tin tặc có nguồn gốc từ Việt Nam.

Thông tin về chiến dịch PXA Stealer được công bố trong bối cảnh một cơ quan bảo mật khác đã công bố thông tin chi tiết về một chiến dịch tấn công mạng được ghi nhận từ giữa tháng 4/2023, phát tán mã độc StrelaStealer tới các tổ chức châu Âu thông qua các email lừa đảo giả dạng hóa đơn.

Các mã độc đánh cắp thông tin hiện đang ngày càng trở nên phổ biến, thể hiện rõ qua sự phát triển không ngừng của các chủng mã độc nổi bật như RECORDSTEALER (hay còn gọi là RecordBreaker, Raccoon Stealer V2) và Rhadamanthys. Bên cạnh đó, các mã độc mới thuộc dạng này cũng liên tục xuất hiện, điển hình như Amnesia Stealer và Glove Stealer.

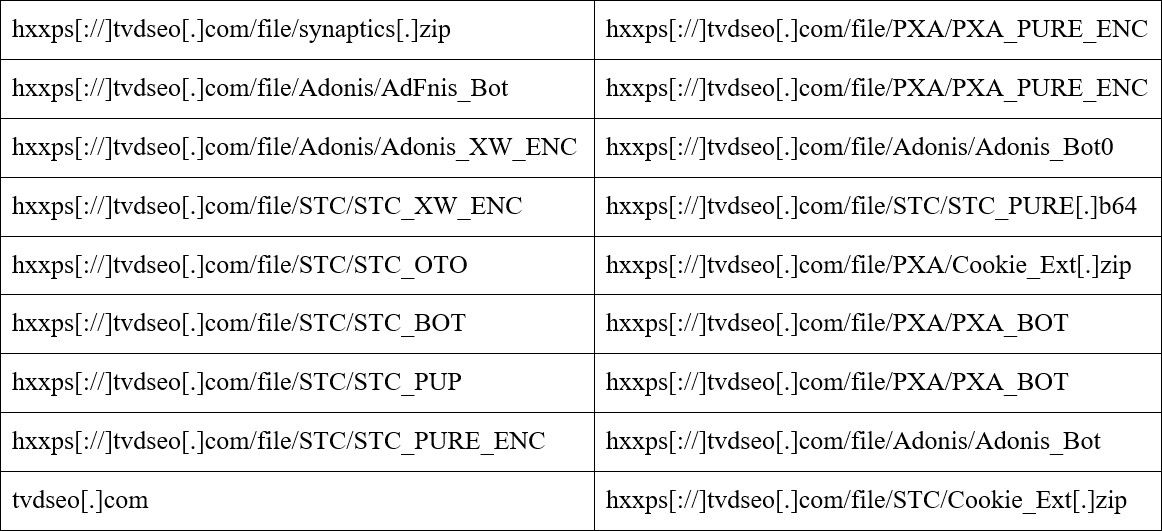

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Cảnh báo: Lỗ hổng nghiêm trọng trên tường lửa PAN-OS bị khai thác trong thực tế

Gần đây, Palo Alto Networks đã công bố một danh sách IoC mới, chỉ một ngày sau khi xác nhận sự khai thác thực tế của một lỗ hổng zero-day ảnh hưởng đến giao diện quản lý tường lửa PAN-OS. Theo đó, hãng ghi nhận các hành vi độc hại xuất phát từ các địa chỉ IP 136.144.17[.], 173.239.218[.]251 và 216.73.162[.], nhắm đến các địa chỉ IP công cộng sử dụng để triển khai giao diện quản lý PAN-OS. Tuy nhiên, những địa chỉ IP này có thể thuộc mạng VPN, nơi có thể có cả người dùng hợp pháp.

Lỗ hổng zero-day này hiện chưa có mã định dạng và có điểm CVSS là 9.3, được xếp vào mức Nghiêm trọng. Lỗ hổng cho phép đối tượng tấn công khai thác lỗi trên giao diện quản lý để triển khai webshell lên hệ thống, từ đó mở ra khả năng truy cập từ xa lâu dài và thực thi mã từ xa. Tính phức tạp của cuộc tấn công được đánh giá là “thấp” và không yêu cầu người dùng phải tương tác hay có quyền truy cập đặc biệt để có thể bị khai thác.

Ngoài ra, điểm CVSS của lỗ hổng này có thể giảm xuống còn 7.5 nếu giao diện quản lý được cấu hình để chỉ cho phép một số IP nhất định truy cập. Điều này buộc đối tượng tấn công phải có quyền truy cập hoặc sử dụng những IP này trước khi thực hiện khai thác.

Trước đó, Palo Alto Networks đã khuyến nghị người dùng tăng cường các biện pháp bảo mật cho giao diện quản lý sau khi nhận được báo cáo về một lỗ hổng cho phép thực thi mã từ xa. Hiện tại, chưa có thông tin chi tiết về cách thức lỗ hổng zero-day này được phát hiện, cũng như về đối tượng tấn công và mục tiêu của các cuộc tấn công liên quan.

Lỗ hổng hiện vẫn chưa được vá, vì vậy người dùng cần chủ động giới hạn truy cập vào giao diện quản lý tường lửa để giảm thiểu nguy cơ bị khai thác.

Thông tin này được công bố trong bối cảnh ba lỗ hổng an toàn thông tin mức nghiêm trọng khác của hãng, gồm CVE-2024-5910, CVE-2024-9463 và CVE-2024-9465, đang bị khai thác trong thực tế. Tuy nhiên, hiện tại chưa có bằng chứng nào cho thấy sự khai thác của các lỗ hổng này có liên quan đến nhau.

2. ĐIỂM YẾU, LỖ HỔNG

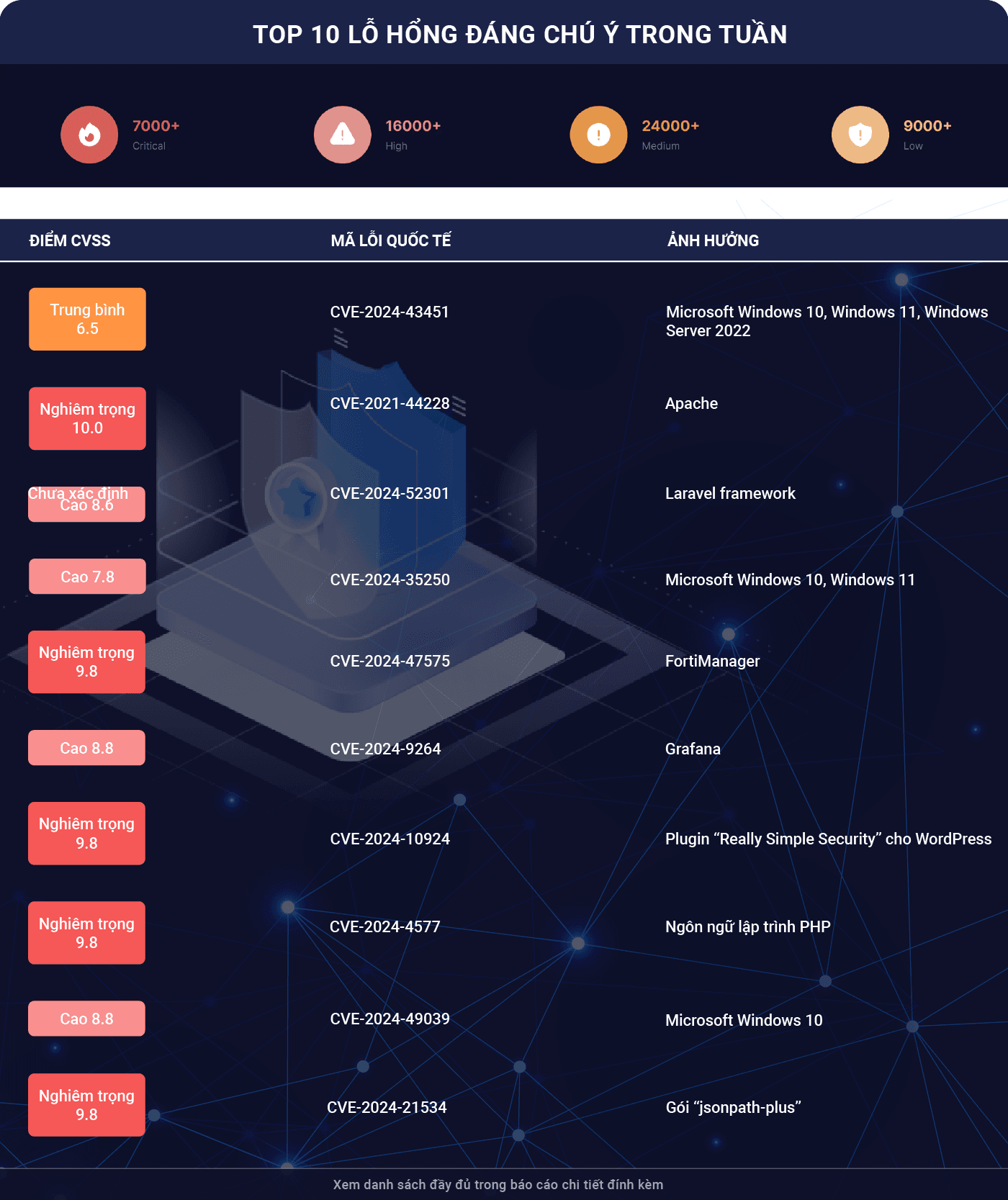

Trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 919 lỗ hổng, trong đó có 315 lỗ hổng mức Cao, 371 lỗ hổng mức Trung bình, 24 lỗ hổng mức Thấp và 209 lỗ hổng chưa đánh giá. Trong đó có ít nhất 104 lỗ hổng cho phép chèn và thực thi mã lệnh.

Ngoài ra, tuần hệ thống kỹ thuật của NCSC cũng đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng các sản phẩm của Microsoft, Apache và Laravel, cụ thể là như sau:

• CVE-2024-43451 (Điểm CVSS: 6.5 – Trung bình): Lỗ hổng tồn tại trên Microsoft Windows 10, Windows 11, Windows Server 2022 cho phép đối tượng tấn công đánh cắp mã băm NTLM từ hệ thống. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế bởi các nhóm tấn công.

• CVE-2021-44228 (Điểm CVSS: 10.0 – Nghiêm trọng): Hay còn được gọi là Log4Shell là lỗ hổng tồn tại trên Apache cho phép đối tượng tấn công thực thi mã từ xa nạp vào từ máy chủ LDAP khi chức năng thay thế message lookup được sử dụng thông qua việc điều khiển tham số thông điệp log, control log. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế bởi các nhóm tấn công.

• CVE-2024-52301 (Điểm CVSS: Chưa xác định): Lỗ hổng tồn tại trên framework Laravel cho phép đối tượng tấn công truy cập và thực hiện các hành vi trái phép lên môi trường web thông qua các câu truy vấn độc hại. Hiện lỗ hổng chưa có mã khai thác và đang bị khác thác trong thực tế bởi các nhóm tấn công.

Danh sách TOP 10 lỗ hổng đáng chú ý trong tuần

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

3. SỐ LIỆU, THỐNG KÊ

Tấn công DRDoS: Trong tuần có 32.424 (giảm so với tuần trước 32.599) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS.

Tấn công Web: Trong tuần, có 37 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 37 trường hợp tấn công lừa đảo (Phishing), 0 trường hợp tấn công cài cắm mã độc.

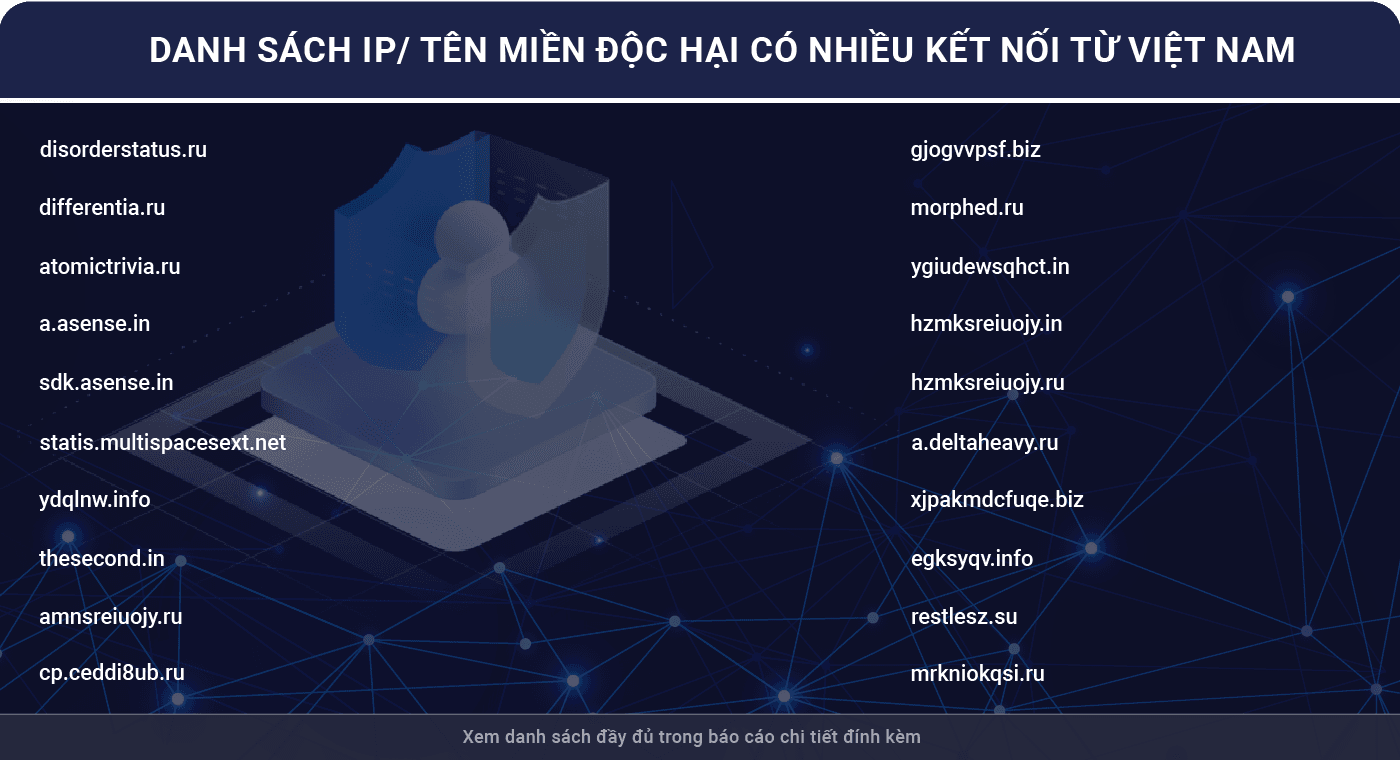

Danh sách địa chỉ được sử dụng trong các mạng botnet

4. TẤN CÔNG LỪA ĐẢO NGƯỜI DÙNG VIỆT NAM

Trong tuần, hệ thống của Cục An toàn thông tin đã ghi nhận 5.249 phản ánh trường hợp lừa đảo trực tuyến do người dùng Internet Việt Nam gửi về. Trong đó:

- 220 trường hợp phản ánh được tiếp nhận thông qua hệ thống Trang cảnh báo an toàn thông tin Việt Nam (canhbao.khonggianmang.vn).

- 5.029 trường hợp phản ánh cuộc gọi, tin nhắn lừa đảo thông qua tổng đài 156/5656

Dưới đây là một số trường hợp người dùng cần nâng cao cảnh giác.

Chi tiết báo cáo xem tại: 2024_CBT46.pdf

Những tin mới hơn

Những tin cũ hơn

Hôm nay

Tổng lượt truy cập